Brasil se consolida una vez más como uno de los destinos predilectos de los argentinos. En ese sentido crece el uso de las billeteras digitales.

Red Hat, líder global de software presenta sus consejos para que usuarios y empresas estén protegidos en la red.

Mundo Tecno La Revista del Chaco

La Revista del Chaco

En el marco de un mundo cada vez más interconectado y donde las compras electrónicas modificaron los hábitos de consumo cotidianos de las personas, la seguridad en línea se convierte en una necesidad prioritaria.

Esta nueva realidad, si bien atractiva y que simplifica muchísimo obtener aquello que necesitamos, también presenta una contraparte para que los ciberdelincuentes aprovechen y difundan softwares maliciosos para infectar numerosas computadoras y robar información de valor.

¿Qué son estos softwares maliciosos y cómo identificarlos? El término "malware" hace referencia al software malicioso e incluye cualquier sistema de software que afecte los intereses del usuario. Pueden afectar tanto a las computadoras de escritorio como a las portátiles y los dispositivos móviles, pero su ataque y la forma en la que se presenten dependerá del sistema operativo que utilice el dispositivo (Windows, Android, iOS o Apple MacOS).

Con el avance de la tecnología, contar con un solo tipo de antivirus o antimalware puede no ser suficiente para prevenir todas las amenazas. Todos los dispositivos tienen fallas de seguridad y quedan indefensos en algún momento, por lo cual la mayoría de ellos, ya sean profesionales o personales, pueden beneficiarse de los sistemas de protección. En el caso de los usuarios, algunas recomendaciones para evitar caer en estas “trampas” digitales son:

Evitar abrir archivos adjuntos de origen desconocido, especialmente aquellos que se presenten como tarjetas de San Valentín, vídeos románticos, fotos, etc.

No hacer clic en enlaces recibidos por correo electrónico, Facebook, X o Instagram, incluso si provienen de fuentes confiables. En caso de haberlo hecho, verifica la autenticidad de la página de destino y cierra el navegador si no reconoces la página para prevenir el riesgo de phishing.

Si la página de destino parece normal, pero solicita la descarga o actualización de algún programa, abstente de aceptar.

En las compras en línea, optar por comprar en la tienda original en lugar de seguir enlaces recibidos.

Para transacciones que requieran datos personales o contraseñas, evitar usar dispositivos compartidos o conexiones WiFi no seguras.

¿Y cómo pueden protegerse las empresas? Hay fechas comerciales que generan un tráfico digital considerable en las webs y apps de comerciantes de bienes y servicios. Los vectores más comunes utilizados por los hackers son la ingeniería social y el aprovechamiento de uno o más fallos disponibles en el sistema. Como tal, para reducir las posibilidades de verse comprometido se recomienda encarecidamente seguir estrictamente las mejores prácticas de seguridad.

En el caso de las organizaciones, Red Hat recomienda al equipo de seguridad informática de las empresas:

Instalar software/paquetes únicamente de fuentes confiables y controlar que se actualicen diariamente con las últimas correcciones de seguridad disponibles.

Contar con una solución de respaldo adecuada y realizar pruebas de restauración periódicas.

Asegurarse de que existan controles adecuados para proteger la infraestructura de respaldo contra ransomware u otros ataques.

Garantizar que las contraseñas sean seguras, se cambien de forma regular y permanezcan bajo el control del usuario.

Capacitar y recordar a los usuarios que sigan estrictamente un comportamiento seguro (por ejemplo, eviten hacer clic en URL o ejecutar programas que no sean de confianza).

Otorgar sólo los permisos mínimos necesarios a usuarios y procesos. Aplicar diligentemente los principios de privilegio mínimo y separación de responsabilidades.

Todos los sistemas informáticos tienen puntos vulnerables, y los desarrolladores de malware son perseverantes a la hora de encontrarlos y explotarlos. Por eso, la seguridad contra el malware es un tema que se encuentra en constante evaluación.

Brasil se consolida una vez más como uno de los destinos predilectos de los argentinos. En ese sentido crece el uso de las billeteras digitales.

Según Baufest este año estará marcado por la exigencia de rentabilidad, la redefinición de la ciberseguridad y el desafío de la visibilidad de marca en la era de los chat bots.

Desde la Asociación Civil Argentina Cibersegura y Digipadres, iniciativa de ESET advierten sobre el aumento del uso de software espía y de acoso, que pone en riesgo la seguridad de los menores.

CiberMonday 2025 inicia con grandes resultados relevados por Tiendanube, plataforma de comercio electrónico, elegida por emprendedores y pymes.

Según informe global de NTT DATA las cargas de trabajo de IA impulsarán más del 50% del consumo energético de los centros de datos para el 2028. reutilizar hardware y aplicar principios de economía circular.

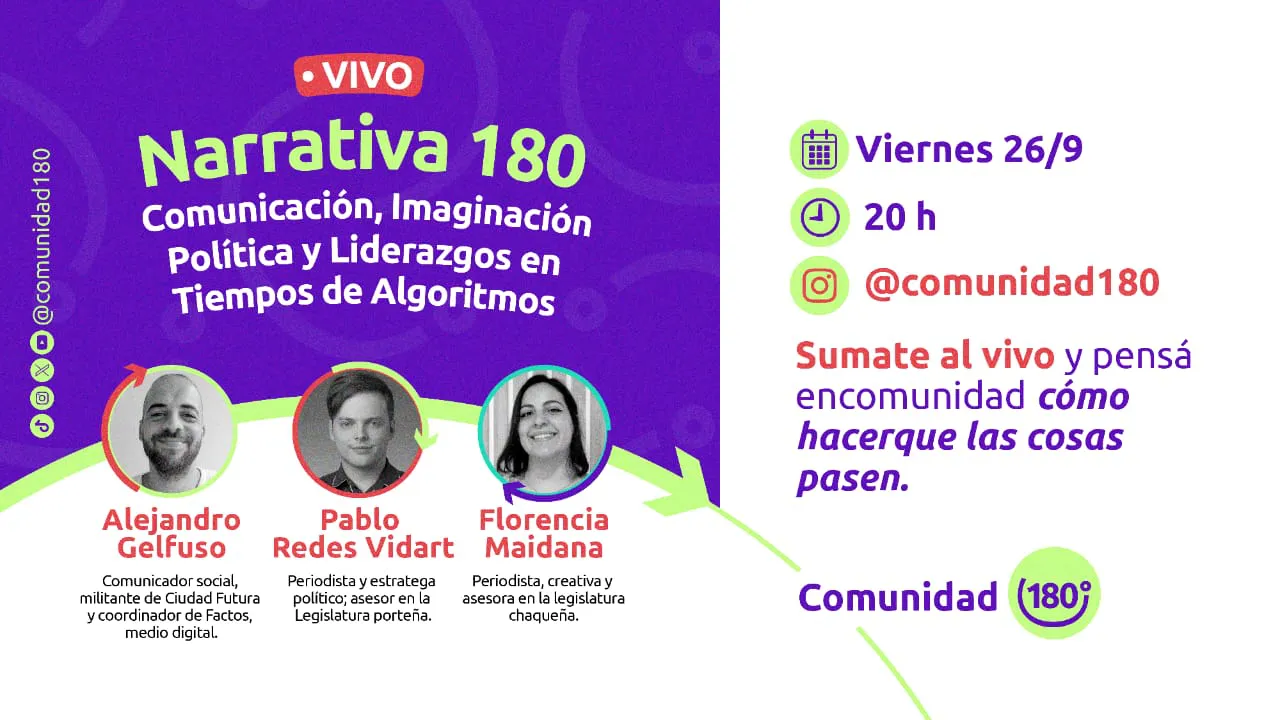

Comunidad 180 suma su primer vivo en redes sociales con referentes de la comunicación y la política Resistencia. La transmisión será a través de Instagram Live, el 26 de septiembre, a las 20 horas .

Desde la Fundación Los Dinosaurios agradecen el apoyo de Luis Landriscina al proyecto IACCO (Instituto de Alta Complejidad Cardiológico Oncológico). Durante un encuentro interinstitucional comparten con los chaqueños el mensaje del actor, cuentista y humorista.

Los sábados 14 y 21 de marzo se realizará en Resistencia el primer Taller sobre Paseos con Perro, a cargo de Lisandro Vargas Gómez, de ABCan. Se trata de un proyecto que tiene como objetivo el asesramiento en bienestar canino.

El segundo nacimiento de un yaguareté en el río Bermejo marca un hecho histórico para la recuperación de la especie en el Chaco argentino.

Se encuentran abiertas las clases libres y gratuitas de aquagym, destinada a personas de todas las edades.

El Día Mundial de las Legumbres se celebra el 10 de febrero, la fecha propone dar mayor atención a este grupo de alimentos, que resulta nutritivo y más sostenible.

Según el pronóstico meteorológico este martes 10 de febrero se presentará con cielo nublado, lluvias y algunas tormentas.

En controles de alcoholemia a cargo de la Agencia de Seguridad Vial en el peaje Zárate, sobre la Ruta Nacional 9, detectaron a dos conductores alcoholizados que viajaban con sus familias.

El monte de El Impenetrable en la provincia del Chaco, se afianza como territorio productivo, con emprendimientos especialmente vinculados al turismo de naturaleza, con protagonismo de la comunidad.

El viernes 10 de abril, a las 22 horas volverá a Resistencia la legendaria banda punk Katarro Vandáliko, con un show en V8 Bar (Ayacucho 42, Resistencia).

Docentes, graduados y estudiantes desarrollan acciones de capacitación en hospitales y centros de salud para concientizar a futuras madres sobre la importancia de la pesquisa neonatal, que permite diagnosticar enfermedades congénitas.